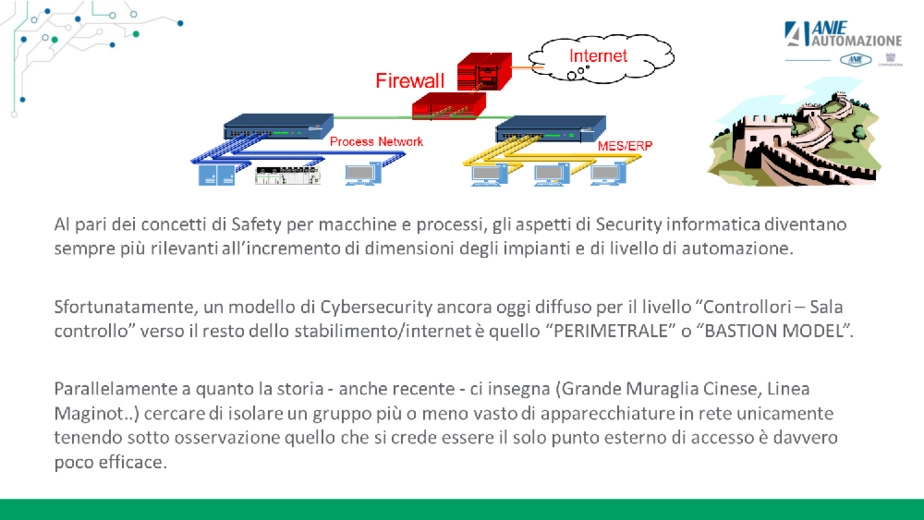

Hardening del sistema operativo incorporato - Salvaguardia dei sistemi Linux e Android incorporati - L4B Software - Soluzioni software E2E

Curriculum Consulente per la sicurezza delle informazioni: Campione e guida (lavori entry level e senior)

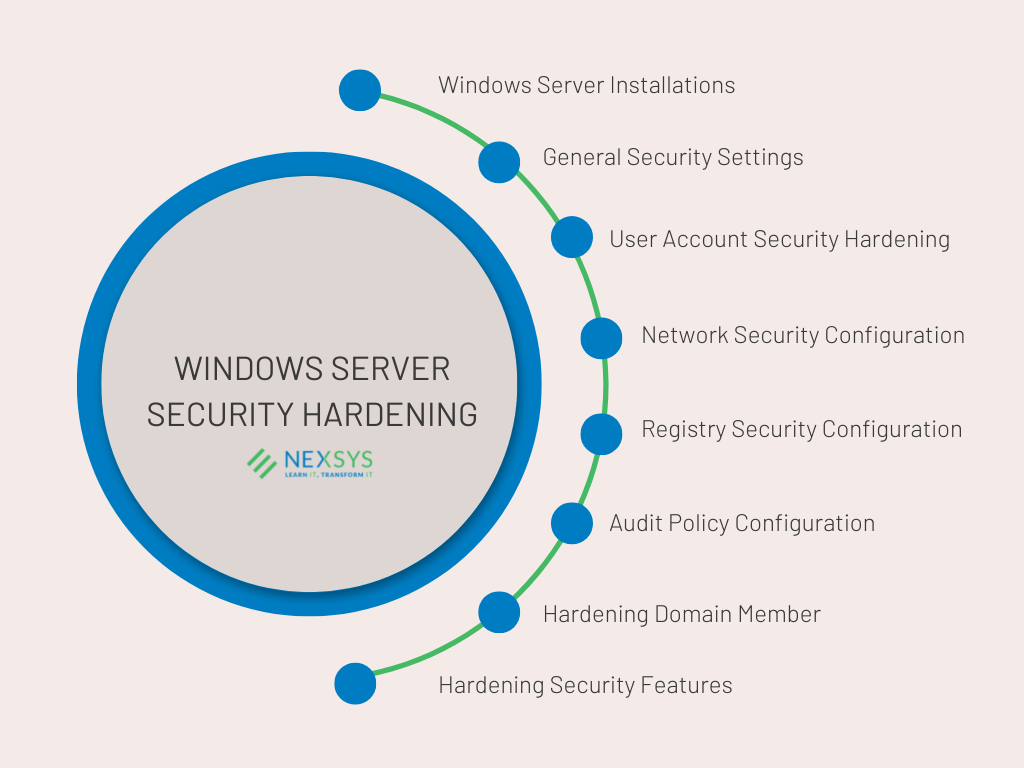

Che cos'è, a cosa serve e perchè utilizzare l'Hardening in informatica | Informatica e Ingegneria Online

CIS Benchmark: best practice per la messa in sicurezza e hardening delle infrastrutture IT - Parte 1

![Best Practice di hardening dei sistemi per ridurre i rischi [Checklist] | NinjaOne Best Practice di hardening dei sistemi per ridurre i rischi [Checklist] | NinjaOne](https://mlfk3cv5yvnx.i.optimole.com/cb:rdFY.2fba4/w:1200/h:628/q:mauto/f:best/https://www.ninjaone.com/wp-content/uploads/2023/10/systems-hardening-checklist.jpeg)